كشفت تقارير امريكية ان القراصنة الايرانين المدعومة من قبل الحكومة الايرانية قد اوامر باستغلال أخطاء الشبكات الافتراضية الخاصة VPN

بمجرد أن تصبح عامة من أجل التسلل وزرع الأبواب الخلفية في الشركات في جميع أنحاء العالم.

واستهدف المتسللون الإيرانيون الشركات العاملة في قطاعات تكنولوجيا المعلومات والاتصالات والنفط والغاز والطيران والحكومة والأمن، ويأتي التقرير لتبديد فكرة أن المتسللين الإيرانيين ليسوا متطورين، وأنهم أقل موهبة من نظرائهم الروس أو الصينيين أو كوريين الشماليين.

وتقول ClearSky: إن مجموعات الاختراق الإيرانية طورت قدرات هجومية تقنية جيدة وقادرة على استغلال نقاط الضعف في فترات زمنية قصيرة نسبيًا، ولاحظنا في بعض الحالات أن الجماعات الإيرانية تستغل عيوب VPN في غضون ساعات بعد الكشف عن الأخطاء بشكل علني.

وأوضحت شركة الأمن السيبراني أن الجماعات الإيرانية كانت سريعة في استغلال الثغرات الأمنية التي تم الكشف عنها في عام 2019 ضمن خدمات Connect VPN و FortiOS VPN و Global Protect VPN و ADC VPN من شركات Pulse Secure و Fortinet و Palo Alto Networks و Citrix.

وبدأت الهجمات على هذه الأنظمة في الصيف الماضي، عندما تم نشر تفاصيل حول الأخطاء، لكنها استمرت أيضًا في عام 2020، وكان الغرض منها هو اختراق شبكات المؤسسات، والتحرك بشكل خفي في جميع أنحاء أنظمتها الداخلية، وزرع الأبواب الخلفية لاستغلالها في وقت لاحق.

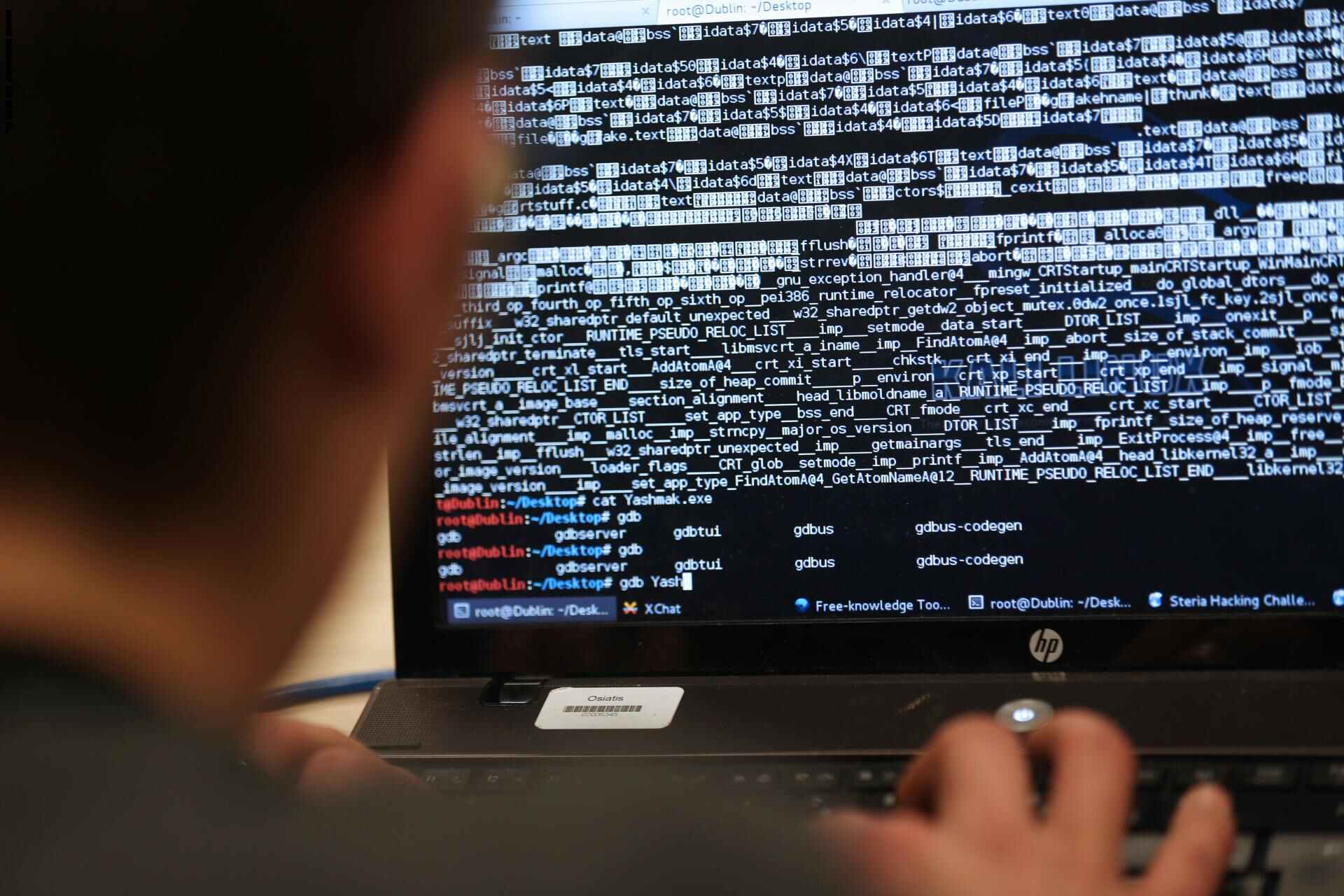

وبينما استهدفت المرحلة الأولى من هجماتهم اختراق شبكات VPN، فإن المرحلة الثانية تضمنت استخدام مجموعة شاملة من الأدوات والتقنيات، والتي توضح مدى تقدم وحدات التطفل الإيرانية هذه في السنوات الأخيرة.

واستغل المتسللون تقنية معروفة منذ فترة طويلة للحصول على حقوق المسؤول على أنظمة ويندوز عبر أداة الوصول السريع المسماة Sticky Keys، كما استغلوا أدوات قرصنة مفتوحة المصدر مثل JuicyPotato و Invoke the Hash، إلى جانب استخدام أدوات مسؤول النظام مثل Putty أو Plink أو Ngrok أو Serveo أو FRP.